PoderWAP

Admin

Mensagens : 686

Pontos de Prémios : 2147488641

Data de inscrição : 24/08/2010

Idade : 35

Localização : Portugal

| |  WannaCry exploit está a roubar dados via redes Wi-Fi dos hotéis WannaCry exploit está a roubar dados via redes Wi-Fi dos hotéis | |

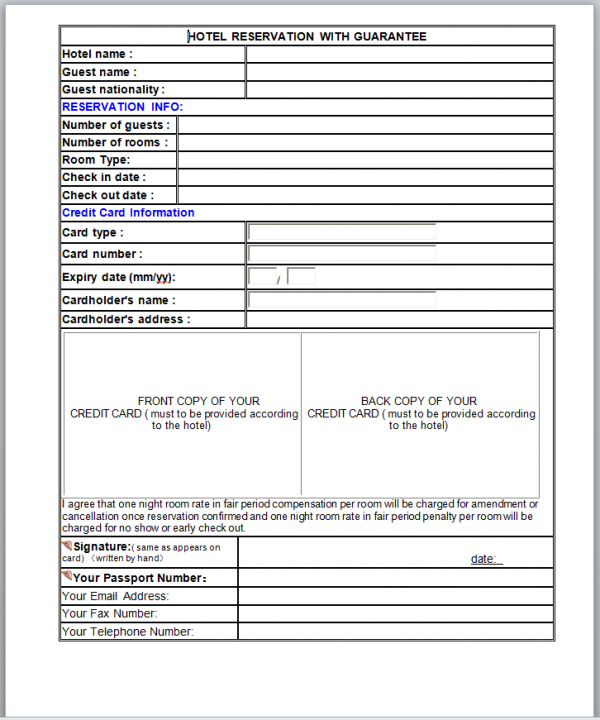

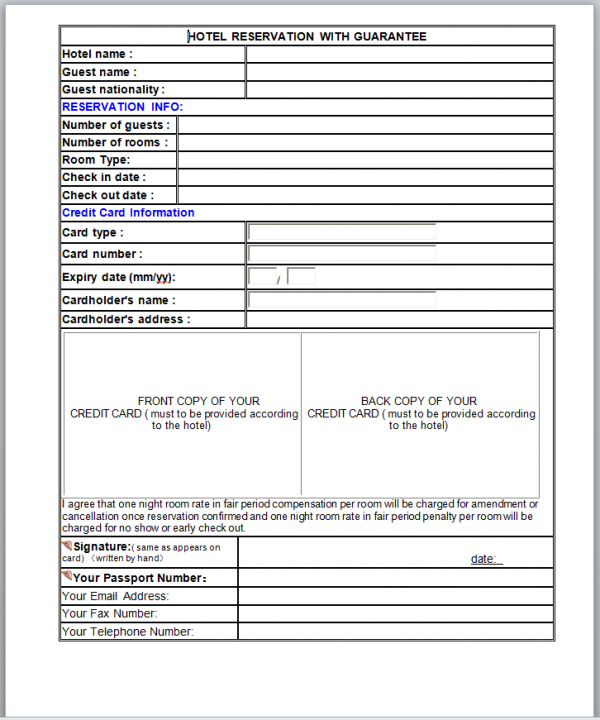

Depois de uma tempestade em maio provocada pelo WannaCry, a bonança parece reinar. Contudo as suas vertentes são as que começam, agora a preocupar.É sabido que este ransomware nasceu do exploit ‘EternalBlue’ que foi publicado pelo grupo ‘The Shadow Brokers’ como parte das ferramentas utilizadas pela NSA nas tarefas de espionagem e vigilância mundial. Depois de uma tempestade em maio provocada pelo WannaCry, a bonança parece reinar. Contudo as suas vertentes são as que começam, agora a preocupar.É sabido que este ransomware nasceu do exploit ‘EternalBlue’ que foi publicado pelo grupo ‘The Shadow Brokers’ como parte das ferramentas utilizadas pela NSA nas tarefas de espionagem e vigilância mundial. Hotéis são agora o alvo dos russos O ‘EternalBlue’ não só deu vida ao WannaCry como também ao ‘NotPetya‘ e ao ‘EternalRock’, malwares que usam ainda mais exploits da NSA e que são mais poderosos que o WannaCry. Esta semana, a empresa de segurança informática FireEye deu a conhecer que o ‘EternalBlue’ está a ser usado para atacar os hotéis na Europa e que, através da rede Wi-Fi, está a roubar os dados dos seus hóspedes. ‘GameFish’ dos crackers APT28A FireEye aponta para que por trás deste ataque esteja o grupo de hackers APT28, também conhecido como Fancy Bear, o mesmo grupo que foi apontado como responsável dos ataques nas eleicoes presidenciais dos Estados Unidos. O APT28 é um grupo criminoso de “crackers” que está relacionado com a inteligência militar russa.Este novo malware, batizado de ‘GameFish’, aproveita-se de uma vulnerabilidade de segurança dentro do protocolo de rede do Server Message Block (SMB) do Windows, na qual permite aceder a toda a rede de uma forma relativamente fácil e sem chamar à atenção. Mas como funciona o ataque?Este ataque tem algumas particularidades curiosas. O ataque começa com a tradicional campanha de phishing, que neste caso foi dirigida às cadeias de hotéis, onde até ao momento foram detetados casos em sete países europeus e um no Médio Oriente.Ao e-mail chega um documento com o anexo “Hotel Reservation From.doc” que contém macros que executam uma instalação do ‘GameFish’ na máquina e que se espalha por toda a rede local do hotel. O malware abre caminho e localiza os computadores responsáveis pelo controlo das redes Wi-Fi e após ganharem controlo das máquinas passam a controlar o tráfego que passa por esta rede, tanto os dados administrativos do hotel como dos dados dos utilizadores que estão a transitar pela rede. Os especialistas de segurança acreditam que o objetivo deste malware é obter informações dos hóspedes relacionados com o governo e empresas importantes, usando o controlo da rede para extrair as credenciais de segurança de qualquer pessoa. A vantagem (ou desvantagem) é que só pode ter acesso a quem não tenha o método de autenticação de dois passos ativado, dessa forma o utilizador ao ser “atacado” receberá um SMS ou uma notificação através de uma app (como é o caso da autenticação da Google ou da Apple, por exemplo) para confirmar a permissão de acesso e aí poderá parar o ataque. Desta forma os seus dados permanecerão seguros.Este ataque coincide nalguns pontos com o “DarkHotel”, um malware similar que se propagou nalguns hotéis no ano passado, contudo não se falava ainda no ‘EternalBlue’. A empresa de segurança FireEye menciona que apesar destas similaridades ambos os ataques não estão relacionados, já que se descobriu que o malware “DarkHotel” só atacou objetivos coreanos. Por outro lado, enquanto o GameFish foi criado para recolher as palavras-passe, o DarkHotel focava-se em modificar as atualizações de software.Até ao momento não há nenhum forma simples de deter o avanço do GameFish, a partir do momento em que este malware já se encontra instalado. Assim, a empresa recomenda que sejam evitadas as redes Wi-Fi gratuitas quando possível e que mesmo usando estas redes não se acedam a conteúdos sensíveis e importantes através delas. Os especialistas de segurança acreditam que o objetivo deste malware é obter informações dos hóspedes relacionados com o governo e empresas importantes, usando o controlo da rede para extrair as credenciais de segurança de qualquer pessoa. A vantagem (ou desvantagem) é que só pode ter acesso a quem não tenha o método de autenticação de dois passos ativado, dessa forma o utilizador ao ser “atacado” receberá um SMS ou uma notificação através de uma app (como é o caso da autenticação da Google ou da Apple, por exemplo) para confirmar a permissão de acesso e aí poderá parar o ataque. Desta forma os seus dados permanecerão seguros.Este ataque coincide nalguns pontos com o “DarkHotel”, um malware similar que se propagou nalguns hotéis no ano passado, contudo não se falava ainda no ‘EternalBlue’. A empresa de segurança FireEye menciona que apesar destas similaridades ambos os ataques não estão relacionados, já que se descobriu que o malware “DarkHotel” só atacou objetivos coreanos. Por outro lado, enquanto o GameFish foi criado para recolher as palavras-passe, o DarkHotel focava-se em modificar as atualizações de software.Até ao momento não há nenhum forma simples de deter o avanço do GameFish, a partir do momento em que este malware já se encontra instalado. Assim, a empresa recomenda que sejam evitadas as redes Wi-Fi gratuitas quando possível e que mesmo usando estas redes não se acedam a conteúdos sensíveis e importantes através delas.

Última edição por PoderWAP em Qua 16 Ago 2017 - 0:54, editado 3 vez(es) (Motivo da edição : Fonte PoderWAP) | |

|